راهاندازی سرورهای اصلی اينترنت در ايران

«انتقال کپي از سرورهاي جهاني اينترنت به ايران» خبري که چند ماه پيش نصرالله جهانگرد، معاون وزير ارتباطات در حاشيه يکي از نشستهاي خبري خود اعلام کرد. وزارت ارتباطات دولت يازدهم از زمان روي کار آمدن خود تلاشهاي زيادي براي بهبود کيفيت اينترنت و رساندن سرعت اين سرويس براساس انتظارات کاربران ايراني به کار گرفته است. تلاشهايي که شايد تاکنون به جز افزايش تعداد کاربران اينترنتي نتيجه دلخواه اين وزارتخانه و کاربران نهايي را به دنبال نداشته است.

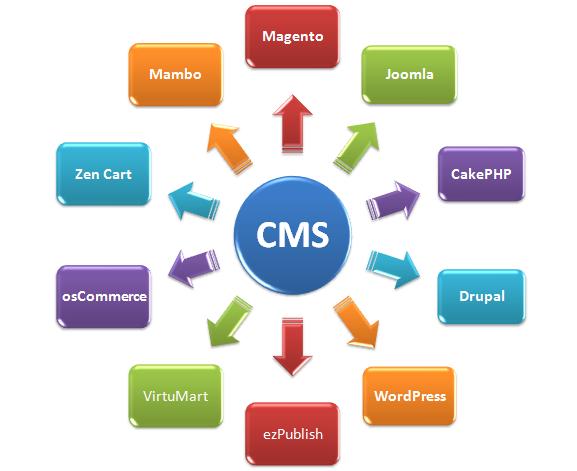

افزايش ظرفيت پهناي باند بينالملل، تغيير پروانه شرکتهاي اينترنتي، راهاندازي سامانه جديد براي ارزيابي سرعت و کيفيت اينترنت از جمله سياستگذاريهاي داخلي وزارت ارتباطات براي بهبود سرويس اينترنت در کشور است. اما وزارت ارتباطات برنامهريزي در اين خصوص را تنها محدود به داخل کشور نکرده و طرحهايي را نيز در خارج از کشور دنبال ميکند. از جمله اين طرحها ميتوان به انتقال کپي سرورهاي جهاني اينترنتي يا DNSا(Domain Name System) به کشوراشاره کرد. DNSها که در ادامه بيشتر به کارآيي آنها اشاره ميکنيم، بهصورت ساده وظيفه آدرسدهي اينترنت در جهان را برعهده دارند. انتقال کپي از سرور DNSها به ايران به گفته مديران وزارت ارتباطات، مديريت مستقل ترافيک ارتباطي براي ايران را آسانتر ميکند. در حال حاضر تنها يک کپي از سرورهاي DNS به ايران منتقل شده و آنطور که نصرالله جهانگرد، معاون وزير ارتباطات چندي پيش اعلام کرد، رايزني براي انتقال دومين کپي از سرورهاي اينترنت جهان نيز در حال انجام است. در حالي که بسياري از کارشناسان اين اقدام وزارت ارتباطات را قابل تقدير ميدانند اما بر اين باورند که انتقال کپي از سرورDNSهاي اصلي به کشور امري ضروري است اما کافي نيست، چرا که آنچه باعث سرعت بيشتر دسترسي کاربران به سايتهاي مختلف اينترنتي ميشود، انتقال سرورهاي اصلي سايتهاي پربازديدي مانند گوگل به داخل کشور است.

DNSها چه کار ميکنند؟

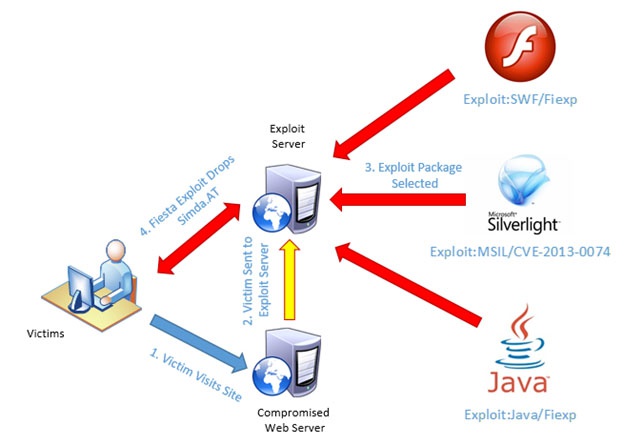

تا به حال به اين موضوع فکر کردهايد که اگر علائم يا نشانههاي سطح خيابانها نبود چگونه آدرس مورد نظر خود را پيدا ميکرديد يا اينکه اگر کوچهها و خيابانها نامي نداشتند قرار بود چطور به مقصد مورد نظرتان برسيد؟ داشتن يک آدرس از يک مکان تنها يک مرحله از رسيدن شما به مقصد است و قطعا بدون يک راهنما و علائم آدرسدهي پيدا کردن آدرسي که در دست داريد غيرممکن خواهد بود. در دنياي اينترنت هم وضعيت به همين شکل است. ممکن است شما بخواهيد با داشتن يک آدرس اينترنتي به سايت سر بزنيد اما قطعا اگر Domain Name System به اختصار DNSها يا روتسرورها نباشند امکان رسيدن شما به سايتهاي مختلف اينترنتي و استفاده از خدمات و سرويسهايشان غيرممکن بود. يک آدرس از سه بخش اصلي .WWW.AAA.COM تشکيل ميشود. حروفي که شما بهعنوان آدرس و نام دامنه انتخاب ميکنيد توسط روت سرورها تبديل به عدد ميشوند که IP Address نام دارند و از طريق آنها آدرس سرور مرجع (جايي که محتواي سايتها در آنجا نگهداري ميشود)يافت ميشوند. در واقع DNSها در شبکه اسمها را به آيپي و برعکس تبديل ميکنند.

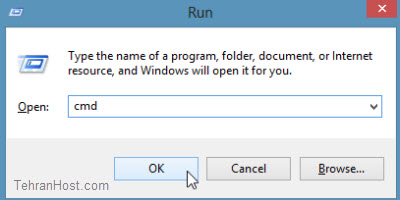

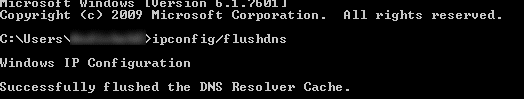

به زبان سادهتر وقتي شما يک آدرس مانند WWW.AAAA.COMرا در مرورگر خود تايپ ميکنيد در مرحله اول، مرورگر شما از سيستمعامل کامپيوتر يا لپتاپ ميخواهد اگر اين آدرس را در حافظه Cache خود دارد، آن را روي صفحه مرورگر برايتان لود کند. اما در غير اين صورت آدرس را به نزديکترين DNS يعني شرکت اينترنتي که از طريق آن به اينترنت متصل هستيد براي جستوجو ارسال ميکند. حالا در اين مرحله اگر آن شرکت اينترنتي هم آدرس را در حافظهاش نداشت آن را به روت سرور ميفرستد تا روت سرور تشخيص دهد اين آدرس مربوط به کجا است. آدرسدهي در روت سرورها به شکل سلسله مراتبي پيش ميرود. پسوندهاي دامنه يا TLDا (.COM،.ORG،.NET، INFO. و…) در اين سلسله مراتبط آدرسدهي نقش مهمي ايفا ميکنند. روت سرورهاي دنيا آدرس تمام TLDهاي مختلف را در خود ذخيره دارند. بنابراين اگر شما کل يک آدرس اينترنتي را در اختيار نداشته باشيد، اين روت سرورها شما را به سمت سروري که TLD.COM را ذخيره دارد هدايت ميکند و از اين زمان بقيه مراحل دنبال ميشود.

بدون وجود روتسرورها نميتوان به سمت سرورهاي TLD هدايت شد و اين يعني يک آدرس اينترنتي در شبکه سرگردان باقي خواهد ماند. اطلاعات حياتي و حساسي روي يک روت سرور اينترنتي نگهداري ميشود و از بين رفتن اطلاعات اين روت سرور به معناي يک کار جبرانناپذير است. به همين خاطر 13 روت سرور اصلي در کل دنيا وجود دارد که تمامي آنها اطلاعات مربوط به TLD سرورها را بهصورت مشابه در خود ذخيره دارند. بد نيست بدانيد که 10 روت سرور اصلي در خاک آمريکا نگهداري ميشود و 3 روت سرور اصلي ديگر به ترتيب در کشورهاي هلند، سوئد و ژاپن قرار دارند. با اين کار در صورت از کار افتادن يک يا چند روت سرور اصلي، روت سرورهاي جايگزين در نقاط مختلف جهان شبکه اينترنت جهاني را زنده نگه ميدارند.

کپيبرداري از روتسرورها

در حال حاضر بسياري از کشورهاي دنيا براي بالا بردن سرعت اپراتورهاي اينترنتي خود براي رساندن کاربرانشان به آدرسهاي اينترنتي مختلف، درخواست دريافت نسخه کپي از اين روت سرورها ( Root Server Mirroring) ميدهند. امتياز آوردن يک کپي از سرورهاي اينترنت از ICANN (سازمان بينالمللي و غيرانتفاعي مسوول پروتکل اينترنتي براي اعداد و نامهاي اختصاص يافته) گرفته ميشود. در نهايت با مجوز آيکن و رضايت کشوري که روت سرور اصلي در آن نگهداري ميشود، نسخه کپي از اين روت سرور با حضور نماينده آيکن در کشور مربوطه انجام ميشود.عليرضا کاشيان، کارشناس اينترنتي، درخصوص تاريخچه کپيبرداري از روت سرورها ميگويد: «در سال 2002، APNIC(مرکز اطلاعات شبکه آسيا – اقيانوسيه)، پروژه جديدي را مطرح کرد با عنوان ايجاد چندين روت سرور جديد در منطقه آسيا و اقيانوسيه که هدف از انجام اين کار بهبود بخشيدن به سرعت و کيفيت شبکه اينترنت در حال رشد بود.» به گفته وي APNIC نقش موثري در به وجود آوردن اين روت سرورهاي جديد داشت و تقريبا بيشتر آنها را خود تاسيس کرد و پس از آن اداره آنها توسط اپراتورهايي که به نام Anycast شناخته ميشدند صورت گرفت. اين اپراتورها يک نسخه کپي از اطلاعات موجود در روتسرورهاي اصلي را در خود نگهداري ميکنند. به گفته وي، هدف از کپي گرفتن از روت سرورها توانمند کردن خود آنها بود تا از اين طريق در مديريت کردن ترافيک روبه رشد اينترنت موفقتر عمل کنند. همچنين اين مساله به از هم پاشيدن ترافيکي که بهطور مغرضانه به سمت روت سرور سرازير ميشدند يعني حملات DoS، موثر بود.

ايران و دريافت کپي روت سرورها

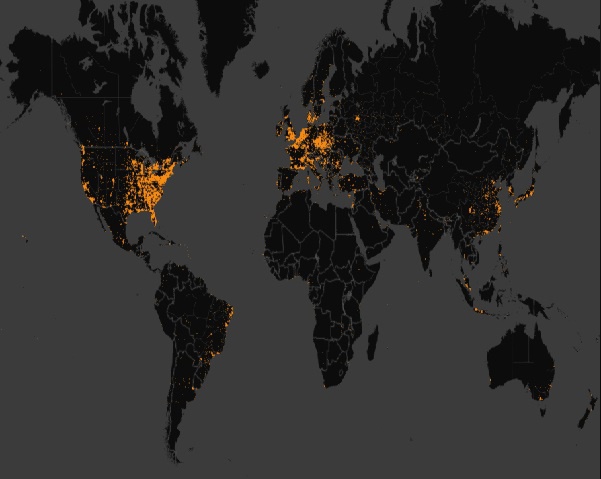

براساس اطلاعات منتشر شده، روت سرورهاي اصلي به همراه کپيهايشان در بيش از 130 موقعيت جغرافيايي در ميان 53 کشور در سراسر دنيا گسترده شدهاند که بيشتر آنها نيز خارج از خاک آمريکا قرار دارند. ايران براساس آنچه نصرالله جهانگرد، رئيس سازمان فناوري اطلاعات به «دنياي اقتصاد» ميگويد تقريبا از 12 سال گذشته به دنبال انتقال کپي يکي از اين روتسرورهاي اصلي به کشور بوده است. جهانگرد تاريخچه تلاش ايران براي دريافت کپي از روتسرورهاي اصلي را به سالهاي بين 82 و 83 ارتباط ميدهد؛ زماني که او در معاونت وزارت ارتباطات دولت هشتم، مشغول به کار بوده است. او درخصوص اين تلاشها ميگويد: «روت سرورها نقش اصلي را در آدرسدهي اينترنت سراسر دنيا بازي ميکنند. به جز 13 روت سرور اصلي بيش از 100 نسخه کپي از روت سرورها در دنيا وجود دارد.

در دهه 80 بسياري از کشورها اقدام به دريافت کپي از اين روتسرورها کردند و ما نيز در آن دوران به خاطر اينکه بزرگترين کشور خاورميانه بوديم درخواست انتقال کپي از يکي از روتسرورهاي اصلي را در حاشيه مذاکرات WSIS (جامعه اطلاعاتي) سال 82 به آيکن ارائه داديم.» وي در ادامه ميافزايد: «در نهايت اين مذاکرات با نتايج خوبي همراه شد و يک گروه فني از اين سازمان به ايران آمدند تا تستهاي فني اين انتقال صورت بگيرد و بعد از موفقيت اين تست قرار بود کپي اين روت سرور در سال 84 بهصورت قانوني در کشور نصب شود اما متاسفانه با تغيير دولت و روي کار آمدن دولت نهم اين برنامه دنبال نشد و به فراموشي سپرده شد.» به گفته معاون وزير ارتباطات، بعد از چند سال تاخير و با شروع به فعاليت دولت يازدهم، او بهعنوان رئيس سازمان فناوري اطلاعات و معاون وزير ارتباطات مجددا پروژه انتقال کپي يکي از روت سرورها را به جريان انداخت تا اينکه سال گذشته و در کنفرانس فصلي آيکن در سنگاپور اين سازمان با انتقال کپي روت سرور هلند به ايران موافقت کرد. براساس اظهارات جهانگرد تست فني انتقال اين روت سرور (روت سرور اصلي هلند) فروردين سال جاري انجام و در نهايت کپي اين روت سرور ارديبهشت ماه در کشور نصب شد. معاون وزير ارتباطات همچنين از انتقال دومين کپي از روتسرورهاي اصلي به کشور خبر ميدهد و اعلام ميکند ايران در نشست اخير آيکن در ايرلند حضور پررنگي داشت و با تعاملات و پيگيريهاي صورت گرفته قرار است دومين کپي از يکي از روت سرورهاي اصلي به کشور نيز به زودي صورت بگيرد.

مزيتهاي داشتن يک کپي از DNSها

اما چرا کشورهاي مختلف در تلاش براي دريافت کپي از روتسرورهاي مختلف دنيا و انتقال آن به کشورهايشان هستند؟ مدير فني يکي از شرکتهاي اينترنتي در گفتوگو با «دنياي اقتصاد» تلاش کشورها در اين خصوص را به مزيتهاي کاربردي اين انتقال و اجازه به کشورها براي کنترل ترافيک اينترنتيشان ارتباط ميدهد و ميگويد:« با انتقال کپي از سرور DNSها ديگر درخواست کاربران براي گرفتن اطلاعات در کل جهان چرخ نميزند و با تاخير در نهايت کاربر به سايت اينترنتي که ميخواهند نميرسند. همچنين اين کپيها ريسک دسترسي غيرمجاز به اطلاعات را کاهش داده و با افزايش امنيت، کشورها را در برابر حملات اينترنتي مقاوم ميکند. از سوي ديگر به کمک اين کپيها کنترل ترافيک اينترنتي براي کشورها آسانتر ميشود و در صورتي که به يکي از سرورهاي ريشه حملهاي صورت بگيرد به دليل وجود نسخه کپي پشتيبان ارتباط کاربران با دنيا قطع نميشود.»

انتقال سرورهاي سايتهاي پربازديد بعد از رفع تحريم

اين مدير اينترنتي با تقدير از تلاش وزارت ارتباطات براي انتقال کپي از سرور DNSها به کشور اين اقدام را لازم،اما کافي نميداند. او با اعلام اينکه براي افزايش سرعت و دسترسي سريع کاربران به محتواي اينترنتي انتقال کپي از سرورهاي DNS جهان قدم اوليه است، تصريح ميکند که براي بهبود اين دسترسي بايد سرور اصلي سايتهاي پربازديد دنيا به کشور منتقل شود، کاربران براي دسترسي به محتواي اين سايتهاي خارجي مجبور به دور زدن و طي کردن مسافت طولاني نباشند. مديريت محتواي اينترنتي نيز از ديگر برنامههايي است که وزارت ارتباطات دنبال ميکند و تا کنون سياستگذاريها و مصوبههاي گوناگوني در اين خصوص توسط اين وزارتخانه و شوراي عالي فضاي مجازي تدوين شده است. وزارت ارتباطات انتقال سرورهاي سايتهاي پربازديد به داخل کشور را منوط به رفع تحريمها ميداند. محمود واعظي، وزير ارتباطات در گفتوگو با «دنياي اقتصاد» در اين خصوص ميگويد: «در حال حاضر کاربران براي دسترسي به محتوايي که داخل کشور قرار دارد با مشکل کندي و نداشتن کيفيت مواجه نيستند اما بيشتر شکايت کاربران از سرعت اينترنتشان مربوط به سايتهايي است که محتواي آنها در خارج از مرزهاي کشور نگهداري ميشود.

حتي در اين زمينه شرکتهاي اينترنتي را تشويق کردهايم که محتوايي که کاربران زياد از آن استفاده ميکنند مانند اپليکيشنهاي فروشگاههاي اپ خارجي را در سرورهاي خود کشينگ کنند تا ديگر نياز نباشد آنها براي دسترسي به اين برنامهها و اطلاعات که کاربران مختلف به آن نياز دارند يک مسير را صد بار بروند.» براساس اظهارات وي، در حال حاضر بسياري از کشورها سرورهاي محتوايي سايتهاي پربازديد را به داخل کشور خود انتقال دادهاند تا از اين طريق کاربران با سرعت بالا و بدون قطعي به محتواي دلخواه خود دسترسي داشته باشند. وي تاکيد ميکند وزارت ارتباطات دولت يازدهم نيز در تلاش براي انتقال سرورهاي سايتهاي پربازديد دنيا به کشور است که اين کار بعد از رفع کامل تحريمها و البته تمايل شرکتهاي اينترنتي به صورت جدي پيگيري خوهد شد.

هاست ایران :

رهیار سرور مفتخر است که با سرور های قدرتمند خود در زیر ساخت کشور دارد علاوه بر سرعت بالایی که در اختیار کاربران سایت ها ی پر بازدید قرار می دهد با به کارگیری سخت افزار های قدرتمند و استفاده از رید 10 سخت افزازی امنیت اطلاعات سایت های مهم کشوری را تضمین می کند .

منبع : روزنامه دنیای اقتصاد

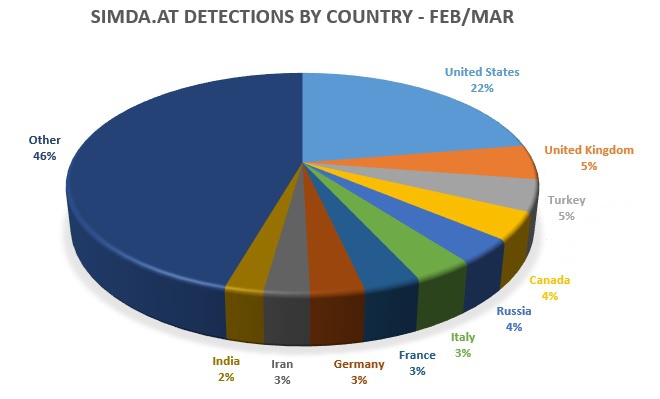

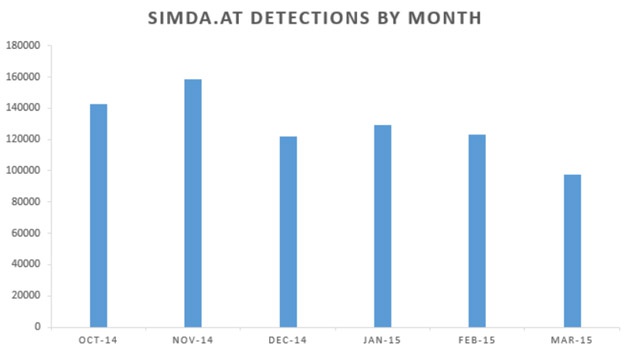

up.kaspersky

up.kaspersky