سرورها به تصرف باتنت سیمدا در آمدند

سرورها به تصرف باتنت سیمدا در آمدند

اینترپل باتنت سیمدا را به عنوان یک خطر و یک هدف مشترک جهانی اعلام کرد؛ باتنتی که از تاریخ 9 آوریل به طور همزمان به سرورهای کشور هلند حمله کرده و کنترل آنها را به دست گرفت. در ادامه این حمله سرورهای مستقر در کشورهای آمریکا، روسیه، لوکزامبوگ و لهستان نیز به یکباره در معرض این حمله قرار گرفتند. اینترپل میگوید، سیمدا برای چندین سال فعال بوده و برای نصب و توزیع نرمافزارهای غیرقانونی و انواع دیگر نرمافزارهای مخرب مورد استفاده قرار میگرفته است. (همچنین بنابر گزارشها و آمارهای منتشر شده از سوی مایکروسافت به عنوان یکی از شرکای اینترپل در این زمینه، این باتنت نزدیک به شش ماه به فعالیت مشغول بوده است.) این بدافزار به طور گسترده توسط جنایتکاران برای به دست آوردن دسترسی و کنترل از راه دور به کامپیوترها و سرقت اطلاعات شخصی از قبیل جزییات مربوط به حساب بانکی و گذرواژهها مورد استفاده قرار گرفته است.

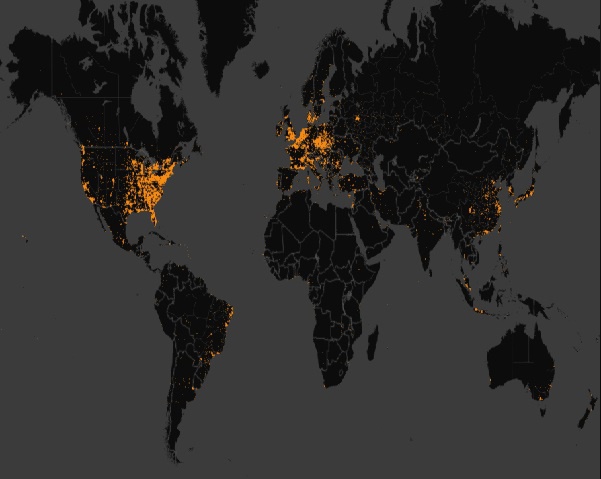

بنابر گزارشها و به گفته پلیس بینالملل اینترپل، نرمافزارهای مخربی که قدرت لازم را در اختیار باتنت سیمدا قرار میدادند به نامهای Backdoor.Win32.Simda، Simda.AT و BKDR_SIMDA شناسایی شدهاند. این باتنت در مجموع بیش از 770 هزار کامپیوتر را در بیش از 190 کشور جهان در شش ماه گذشته آلوده ساخته است. مناطقی که بیشترین آلودگی را به خود دیدهاند در کشورهای آمریکا، انگلستان، کانادا و روسیه قرار دارند. بنا به گفتههای اینترپل، در دو ماه اول سال 2015 میلادی 90 هزار مورد آلودگی فقط در کشور امریکا شناسایی شده است. پلیس بینالملل بخشی تحت عنوان مرکز جرائم دیجیتال (IDCC) را در سنگاپور راهاندازی کرده است که با مایکروسافت، کسپرسکی، ترندمایکرو و مؤسسه دفاع سایبری ژاپن به تجزیه و تحلیل این بدافزار پرداخته است. نتیجه این تحقیقات نشان میدهد، باتنت سیمدا برآیند یک نقشه مهندسی دقیق برای گسترش آلودگی در سراسر جهان است. اینترپل با همکاری بخش جنایتهای دیجیتالی مایکروسافت و دیگر شرکا خود و پس از تجزیه و تحلیل حجم زیادی از دادهها دریافتهاند که میزان شیوع و گسترش آلودگی به باتنت در سراسر جهان بسیار سریع بوده است. در این عملیات سراسری افسران واحد ملی جرایم فناوری هلند، دفتر تحقیقات فدرال ایالات متحده، پلیس بخش فناوری Nouvelles در لوکزامبورگ و بخش مقابله با جنایات اینترنتی کشوری موسوم به K در وزارت داخلی روسیه که توسط دفتر مرکزی اینترپل در روسیه پشتیبانی میشوند، حضور داشتند. سانجی ویرمانی، مدیر IDCC درباره این عملیات گفت: « این عملیات موفقیتآمیز ارزش و ضرورت همکاریهای بین المللی و ملی با بخش خصوصی در ردیابی و مبارزه با جنایات آنلاین را نشان داد.» ویرمانی در ادامه گفت: « این عملیات ضربه قابل توجهی به باتنت سیمدا وارد کرده است. اینترپل برای حفاظت از شهروندان کشورهای عضو این سازمان در مقابل جنایات سایبری و شناسایی دیگر تهدیدات به کار خود ادامه خواهد داد.»

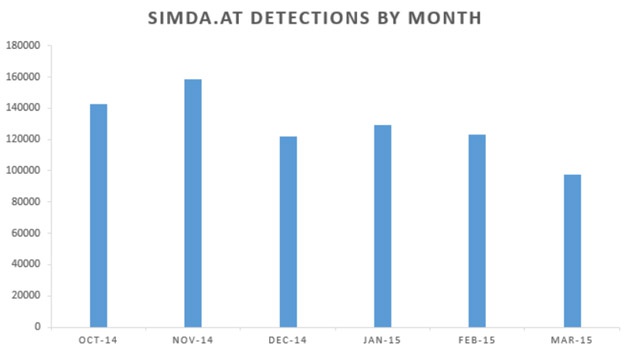

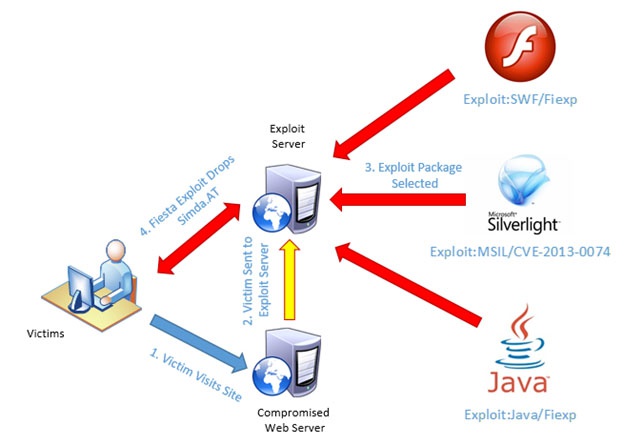

بنا به گفتههای مایکروسافت، Simda.AT معمولا از طریق کیت اکسپلویت Fiesta ارسال میشود. نمودار زیر فعالیتهای این باتنت را در شش ماه گذشته نشان میدهد.

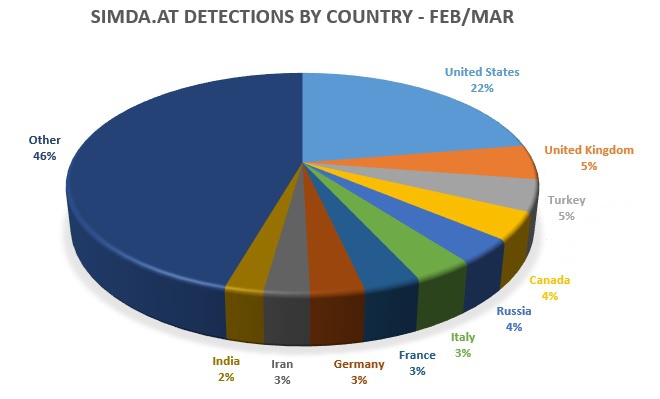

همچنین بر طبق بررسیها و تحقیقاتی که توسط اینترپل و مایکروسافت انجام شده است، ایالات متحده با 22 درصد و هند با 2 درصد به ترتیب بیشترین و کمترین میزان آلودگی را به خود اختصاص دهند. میزان آلودگی در ایران نیز 3 درصد اعلام شده است.

آمارها همچنین نشان میدهند میزان آلودگی در اروپا و آمریکا بیش از سایر قارهها بوده است.

نحوه شیوع و گسترش

با گذشت زمان خانواده سیمدا از شیوههای زیر برای گسترش استفاده کردهاند:

•BlackHat SEO

•Exploit kits (such as Blackhole, Styx, Magnitude and Fiesta)

•Mass SQL injection

•Other malware (such as Kelihos, Waledac, Winwebsec)

•Spam mail

•Social engineering

در مورد نسخه Simda.AT شایعترین روشی که برای آلودهسازی از آن استفاده شده است، از طریق کدهای جاگذاری یا تزریق شده جاوااسکریپت در سایتها بوده است. سایتهای مخاطرهآمیز به تغییر ترافیک کاربران به سایتهای دیگری که در اصطلاح دروازه نامیده میشوند، استفاده میکردهاند . تصویر زیر یک مثال از تزریق کد جاوااسکرپیت را که به نام Trojan:JS/Redirector شناسایی شده است، نشان میدهد:

این سایت دروازه، به عنوان بخشی از زنجیره ابزارهای اکسپلویت عمل کرده و مرورگر را به صفحه اکسپلویت هدایت میکند. دروازه باتنت Simda.AT بهنام Exploit:JS/Fiexp شناسایی شده است. Fiexp انواع مختلفی از اکسپلویتها را سرویسدهی میکند. به عنوان مثال، از طریق فایلهای آلوده SWF که بهنام Exploit:SWF/Fiexp شناسایی شده است، فایلهای مخرب اپلت جاوا که بهنام Exploit:Java/Fiexp شناسایی شده است، فایلهای مخرب سیلورلایت که به نام Exploit:MSIL/CVE-2013-0074 شناسایی شده است، استفاده کرده است.

برای آگاهی از جزییات دقیقتر وابسته به اکسپلویتهایی که به آنها اشاره شد به آدرسهای زیر مراجعه کنید:

دروازه (Gate) شامل اسکرپیتی است که مرورگر را به صفحه Fiesta هدایت میکند. از این صفحه فیستا تلاش میکند تا با یکی از سه روش اکسپلویت که در بالا به آن اشاره شد به سوءاستفاده از یک ماشین بپردازد. تصویر زیر فرآیند تحویل Simda.AT را نشان میدهد:

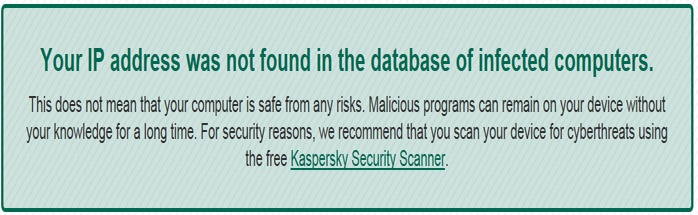

اینرپل میگوید با اطلاعات به دست آمده اکنون میتوان به شناسایی هویت عاملانی که در پشت صحنه باتنت سیمدا قرار دارند پی برد؛ چه کسی از یک مدل تجاری برای فعالیتهای جنایی استفاده کرده و چه کاربرانی به طور ناخواسته مجبور به نصب این بدافزار که بدافزارهای مخرب دیگر را با موفقیت نصب میکند، آلوده شدهاند. آزمایشگاه کسپرسکی اقدام به راهاندازی یک سایت خودبررسی برای اطلاع کاربران از این موضوع که آیا آدرس IP آنها توسط سرورهای تحت کنترل و فرمان دهی سیمدا مورد استفاده قرار گرفته است یا نه کرده است. برای اطلاع از این موضوع از آدرس check up.kaspersky استفاده کنید.

up.kaspersky استفاده کنید.

اگر سیستم شما به این بدافزار آلوده نباشد، پیغام آدرس IP شما در بانک اطلاعاتی کامپیوترهای آلوده به این باتنت قرار ندارد را مشاهده میکنید.

کسپرسکی روز جمعه اعلام کرد، محققان این شرکت امنیتی یک آسیبپذیری در هسته داروین کشف کردند، این هسته اساس و پایه سیستمعاملهای OS X و iOS را شکل میدهد. شرکت امنیتی روسی میگوید این آسیبپذیری که به نام Darwin-Nuke نامیده میشود، دستگاههای مجهز به سیستمعاملهای iOS 8 و OS X 10.10 را در معرض حمله عدم سرویسدهی راه دور قرار داده که توانایی آسیب رساندن به دستگاه کاربر و ضربه زدن به هر شبکهای که با این دستگاهها به آن متصل میشوند را دارد. با این حال، کسپرسکی میگوید در حالیکه این آسیبپذیری با پردازش بسته IP با یک اندازه خاص و با گزینههای آدرس IP نامعتبر قابل بهرهبرداری است اما در نگاه اول یک آسیبپذیری ساده است که برای اکسپلویت بتوان از آن استفاده کرد نیست. آنتون ایوانف، تحلیلگر ارشد نرمافزارهای مخرب میگوید: «بهرهبرداری از این باگ کار سختی است. به دلیل اینکه باید شرایط حمله برای هکرها آماده باشد و این یک مسئله ساده و ناچیزی نیست. اما مجرمان اینترنتی میتوانند این کار را به طور مداوم برای شکستن دستگاهها یا حتی تأثیرگذاری مؤثر روی فعالیتهای شبکه انجام دهند. مسیریابها و دیوارهای آتش معمولا بستههای نادرست با اندازههای نامعتبر را رها میکنند، اما ما چند ترکیب نادرست از آدرسهای IP که از طریق اینترنت عبور کردند را کشف کردیم.» کسپرسکی اعلام کرده است کاربران سیستمعاملهای iOS و OS X باید دستگاههای خود را به سیستمعامل OS X 10.10.3 و iOS 8.3 بهروزرسانی کنند. این نسخه از سیستمعاملها از این آسیبپذیری در امان هستند.